Key Vsphere hypervisor 6.7: Không giới hạn

JV425-4h100-vzhh8-q23np-3a9pp

Key VMware workstation 15

UZ3J8-D8F5M-M84LZ-W6WZZ-WP8T6 AZ5NK-4TGEJ-088PZ-96X5X-ZL2T4 VV510-AWYE1-M85QZ-NMYZG-QA8W6 ZG75A-4DY8K-489TQ-YQNZV-Y2UWA CY7JA-2LZE4-480CQ-TDM7V-ZK8DF YA75U-89XE4-08EQY-45WNT-NC890 YV5XR-0AG93-H845Q-DDZQC-M2KWF AA1JR-0TX86-4847Y-JDQGV-YQKF8 ZA35K-FHX4Q-0848P-MGW5G-N28FD YZ192-86X1N-H884Q-GWXEC-N7HV0 FZ5XU-40X0H-48EXP-DPYGT-MZKYA YY3T0-42DEN-H88MZ-RDPEG-Y6RR0 AU75H-2EWE2-M85QQ-JXXNZ-MCHA4 FG3N0-FFD0P-0895Z-64P7C-XQRA2 GG1D8-4QXE1-481NY-C6XQX-Y3U9D FU58K-2YX9J-M8ETZ-DWNEG-X7KAA FF788-A1X86-08E9Q-5YN79-XV0YD FC51U-43Z0L-H85TZ-NZQ5G-PZUW6 ZG75A-4DY8K-489TQ-YQNZV-Y2UWA CY7JA-2LZE4-480CQ-TDM7V-ZK8DF YA75U-89XE4-08EQY-45WNT-NC890 YV5XR-0AG93-H845Q-DDZQC-M2KWF AA1JR-0TX86-4847Y-JDQGV-YQKF8 ZA35K-FHX4Q-0848P-MGW5G-N28FD YZ192-86X1N-H884Q-GWXEC-N7HV0 FZ5XU-40X0H-48EXP-DPYGT-MZKYA YY3T0-42DEN-H88MZ-RDPEG-Y6RR0 AU75H-2EWE2-M85QQ-JXXNZ-MCHA4 FG3N0-FFD0P-0895Z-64P7C-XQRA2 GG1D8-4QXE1-481NY-C6XQX-Y3U9D FU58K-2YX9J-M8ETZ-DWNEG-X7KAA FF788-A1X86-08E9Q-5YN79-XV0YD FC51U-43Z0L-H85TZ-NZQ5G-PZUW6

Key VMWare Workstation 16 Pro

ZF3R0-FHED2-M80TY-8QYGC-NPKYF YF390-0HF8P-M81RQ-2DXQE-M2UT6 ZF71R-DMX85-08DQY-8YMNC-PPHV8

Key VMware Workstation 17 Pro

4U612-DN31H-MJEJ0-0V0Z4-978HD 5G44H-ACH50-0J4C9-1VC5P-CY0QD JC000-8G047-MJDF1-0H3E6-8QR5F JV2NU-0XL5N-0J4Q8-0T0E6-8GH56 JZ6E0-4R1E0-HJ1Q0-1R8NH-3AK28 0Z48K-4X29Q-MJE80-113GK-C7K3A HF4H0-46K80-MJ8D9-1KAZP-CKK12 NY69H-2N05P-HJ170-1V1ZM-CG222 4C45A-D8J0H-HJ5T0-1T25H-92A76 0Z4H2-0WK9K-4JE10-0T9G6-9C8M4 5F0TK-A5J05-MJDU9-103ZP-2GUL0 HY0W0-8NK11-HJ4D8-02AE2-1GH54 JV4RK-4Y29N-MJ5F8-12CXP-8L836 5F4RU-D5351-4J8V1-0U2X2-06078 1Y2R0-AHJ9P-4J8L0-1997P-C3056 HZ0TA-DX280-0J0D0-00AZ2-8FA56 0Z4WU-AZ04L-0J919-1C9EK-9QALD 4U4JR-6ML9Q-4JDT0-0CAZ2-8CHQ8 HY492-4Q217-0JD48-021E0-8PH46 5U4HH-2Q053-MJE20-108ZP-CZ8Q6

Key Vcenter 6 standard

0F6PF-20K5L-9ZT01-7K956-03Q5V

HF61K-6511M-PZ8H0-2R270-13E7R

1V4T6-8R21Q-HZYF0-P1250-A2LLD

JY2D7-6904K-7ZA38-Y39G2-3344P

HF6MN-AHH83-7Z4Z0-8R8N0-C2KMU

HC2MT-4H3DH-9Z8R9-TV0Q4-9AT4Y

0C4XW-6N250-ZZWD0-ER056-CC0PQ

NY0GT-8W395-HZD89-AU050-0AAL6

JY2K5-8MJ9P-CZPZ1-8AA5K-934KG

J563P-FC15L-6839A-0T8H0-8RA44

VMware vSphere ESXi 7.0 Enterprise Plus key

JJ2WR-25L9P-H71A8-6J20P-C0K3F HN2X0-0DH5M-M78Q1-780HH-CN214 JH09A-2YL84-M7EC8-FL0K2-3N2J2

VMware vCenter 7.0 Standard

104HH-D4343-07879-MV08K-2D2H2 410NA-DW28H-H74K1-ZK882-948L4 406DK-FWHEH-075K8-XAC06-0JH08

VMware vSphere 7 Enterprise Plus

JH09A-2YL84-M7EC8-FL0K2-3N2J2 JJ2WR-25L9P-H71A8-6J20P-C0K3F HN2X0-0DH5M-M78Q1-780HH-CN214 5F64H-4PLD6-488D9-1J07M-0Q266

VMware vSphere 7 Enterprise Plus with Add-on for Kubernetes

4Y28A-FV213-488Q8-202E6-1P024 0G0X0-DL29M-489T1-0C3GK-1Z2J6

=======================================

Key vSphere 8 Enterprise Plus, ESXi 8:

HG00K-03H8K-48929-8K1NP-3LUJ4 4F40H-4ML1K-M89U0-0C2N4-1AKL4 VYLWZ-ZHZPX-D1WAT-FAJTN-YLQ9X VKZQV-CFZYX-D1VWH-ZZVZZ-ZPXXV N5ZP8-G4WLZ-K1RH4-HY6QX-RGQNX NNEWR-62WQE-D1VZH-XVYLX-VC7EZ

Key vCenter 8 Standard:

4F282-0MLD2-M8869-T89G0-CF240 0F41K-0MJ4H-M88U1-0C3N0-0A214

ZF3R0-FHED2-M80TY-8QYGC-NPKYF YF390-0HF8P-M81RQ-2DXQE-M2UT6 ZF71R-DMX85-08DQY-8YMNC-PPHV8

vSAN 8 Enterprise Plus:

MG292-08L9K-48078-KJ372-27K20

vSphere 8 Enterprise Plus with Add-on for Kubernetes

NZ49H-001D2-080C0-R2272-96H10

Tanzu Standard (Subscription):

MC682-4JK00-M8908-0LAN4-068J0

NSX Firewall with Advanced Threat Prevention: NC69K-4L040-M81T0-W98ZK-AFA40 HG40K-0Y1E0-M80D0-0J9ZM-8UH60 NSX Data Center Distributed Threat Prevention: FV3E0-2WF1N-488NP-XFXN9-ZU0R2 NSX Advanced Threat Prevention: HG40K-0Y1E0-M80D0-0J9ZM-8UH6

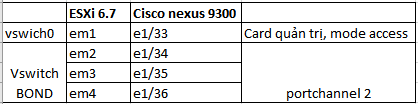

Cấu hình trên swich:

Cấu hình trên swich:

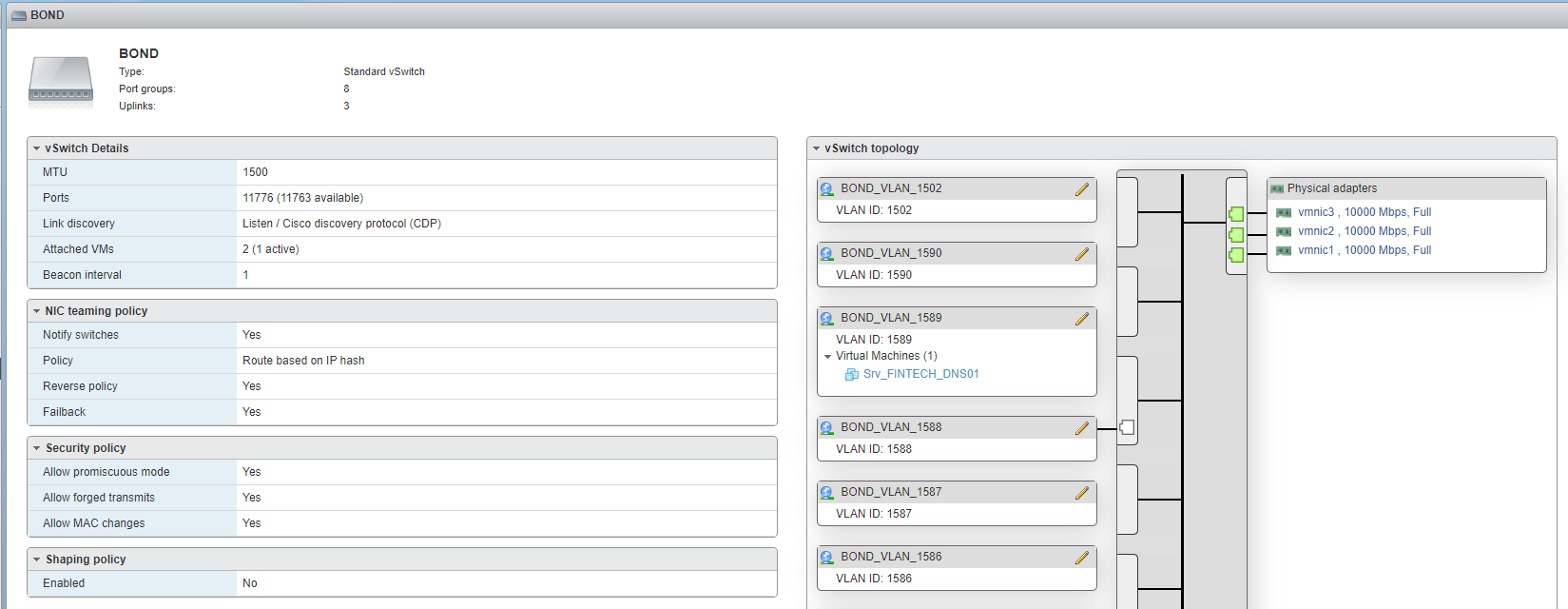

Sau đó sử dụng portgroup này trong các giao diện thêm, sửa network card của máy ảo.

Sau đó sử dụng portgroup này trong các giao diện thêm, sửa network card của máy ảo.

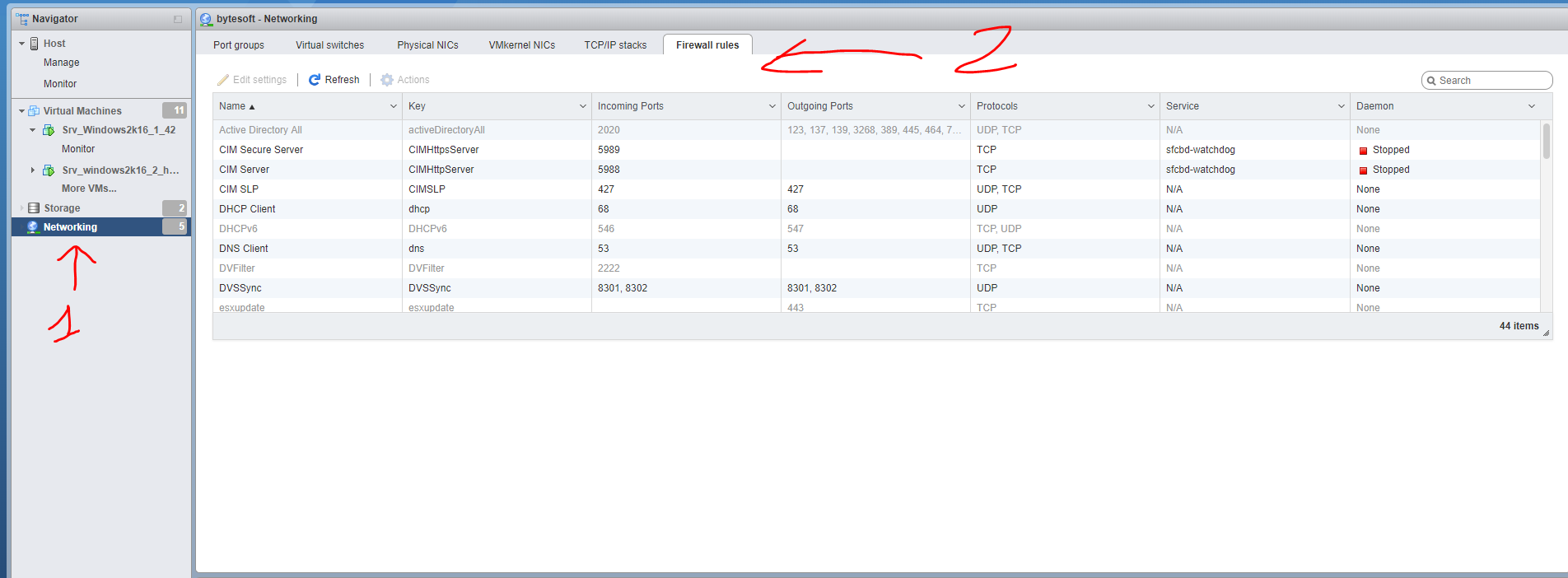

Tuy nhiên một có một số hạn chế như: chỉ đi ra ngoài qua outgoing port mặc định: 80, 22, 443.v.v

Khi đó cần tạo thêm rule mới cho nhu cầu của mình. Cách mở thêm rule như sau:

SSH vào máy chủ ESXi, sửa file /etc/vmware/firewall/custom.xml

nếu không có thì tạo mới.

Thêm rule vào theo định dạng sau:

Tuy nhiên một có một số hạn chế như: chỉ đi ra ngoài qua outgoing port mặc định: 80, 22, 443.v.v

Khi đó cần tạo thêm rule mới cho nhu cầu của mình. Cách mở thêm rule như sau:

SSH vào máy chủ ESXi, sửa file /etc/vmware/firewall/custom.xml

nếu không có thì tạo mới.

Thêm rule vào theo định dạng sau: